המונח "המהפכה הדיגיטלית" או "מהפכת המידע" מתייחס למעבר מטכנולוגיה אנלוגית לטכנולוגיה דיגיטלית והצפה של חידושים טכנולוגיים משבשים אשר משפיעים על כל אורחות חיינו. המהפכה הדיגיטלית ועידן המידע, ששורשיהם העמיקו כבר במהלך הרבע האחרון של המאה ה-20, והפרדיגמות הטכנולוגיות-כלכליות שנגזרות מהקידמה הטכנולוגית, משפיעים בצורה מהותית על כל תחומי חיינו, משנים מקצה לקצה את הדרך שבה אנו חיים, עובדים ומתקשרים זה עם זה ומגבירים את תלותם של ארגונים ושל אנשים פרטיים בטכנולוגיות המידע. בניתוח רטרוספקטיבי של מהפכה זו יחסית לקודמותיה ניתן לקבוע כי עוצמת השפעתה עולה על זו של המהפכה החקלאית והמהפכה התעשייתית כאשר, להבדיל מהקצב הליניארי שאפיין את המהפכות הקודמות, המהפכה הדיגיטלית מתפתחת בקצב אקספוננציאלי ומשפיעה הן ברמת המאקרו והן ברמת הפרט. ברמת המאקרו משפיעה מהפכת המידע כל ענף כלכלי כאשר הרוחב והעומק של השפעתה מביאים שינויים במערכות שלמות של ייצור, שירותים, ניהול וממשל. בתחילתו של העשור השלישי של המאה ה-21 ניכר גם כי המהפכה הדיגיטלית משנה את סביבתו הפיזית, החברתית והתרבותית של הפרט, מחוללת תמורות בדרכי התנהגותו, באורח חייו, בדרכים שבהן הוא קולט ומעבד מידע ואף באופן בו הוא חושב. בהתאם. נדרשים ארגונים ואנשים פרטיים להגדיר ולשדרג את המערכות שלהם, לרכוש מיומנויות חדשות ולטפח מחשבות חדשות.

במקביל להתפתחותן של מערכות המידע ולהגברת תלותם של הארגונים בפעילותן התקינה עלתה גם המודעות לסיכונים המאיימים על שלמותן וביטחונן של המערכות. בהתאם, התפתח תחום אבטחת המידע (information security) שהתמקד בהגנה רב-שכבתית על משאבי המידע של הארגון, ובכלל זה אבטחה פיזית של המבנה שבו נמצאות מערכות המחשב, אבטחה של מערכות החומרה והתוכנה, אבטחת רכיבי התקשורת ואבטחת המידע הנאגר בהן.

השילוש הקדוש של אבטחת מידע:

- סודיות (confidentiality) – נועדה להבטיח שהמידע יהיה נגיש אך ורק לגורמים מורשים, ולהם בלבד.

- זמינות (availability) – מתייחסת לצורך שמערכות המידע והמידע האגור בהן יהיו זמינים למשתמשים המורשים בכל זמן נתון,

- שלמות (integrity) – נועדה להבטיח שהמידע האגור במערכת יהיה מוגן מפני שינוי זדוני או השמדה.

ההתפתחויות המהירות בעולם המידע ובתחום הרשתות והשימוש הנרחב בטכנולוגיות מידע בעולם הסייבר, בו שולטת הקישוריות והנגישות לכל דבר ומכל מקום, יצר עלייה מקבילה בדאגה לביטחון המידע. בהתאם לכך קיבל תחום אבטחת המידע תפנית משמעותית והתפתח מאבטחת המידע לאבטחת מידע וסייבר (cybersecurity). בהתאם, הגבול בין מערכות המידע ברמת הארגון ליכולות הדיגיטליות ברמת הפרט, (למשל באמצעות שירותי ענן, טלפונים חכמים, התקנים מתקדמים, ועוד) הולך ומטשטש ומאגרי מידע רבים, המשמשים יחידים, תאגידים ומדינות, מאוחסנים כיום בענן או על גבי מחשבים המקושרים לאינטרנט באופן שמאפשר, לפחות מבחינה תיאורטית, גישה לכל דבר מכל מקום, נדרשת מערכת אבטחה כוללת שנועדה להגן על נכסי המידע מפני גישה, שימוש, חשיפה, ציתות, שיבוש, העתקה או השמדה של מידע, בין אם בזדון ובין אם בשוגג. ברם, בעוד שרבים ממערכי ההגנה עוסקים בגילוי ומניעה של חדירה של גורמים חיצוניים למערכות הארגון, רק מעט תשומת לב ניתנת ל"אויב שמבפנים" – משתמשים מורשים מתוך הארגון שעלולים לפגוע באבטחת המערכות, בין אם בשוגג ובין אם בזדון.

האויב מבפנים

איום פנימי (“insider threat”) מוגדר כסיכון לאבטחת המערכות או המידע שמקורו בארגון. בדרך כלל סיכון זה כרוך בישות ברת-אמון בארגון – ישות פנימית כגון עובד פעיל או עובד לשעבר או ישות חיצונית כגון: שותף עסקי או קבלן משנה – אשר מפרה חוק אחד או יותר ממדיניות האבטחה של הארגון ועושה שימוש לרעה בגישה מורשית לצורך נקיטת פעולות המשפיעות לרעה על סודיות, שלמות או זמינות של המידע ו/או מערכות המידע של הארגון. למושג "אמון" (trust) היה תמיד תפקיד חשוב בזיהוי הגבולות של ארגון – מיהו "בפנים" ומי הוא "בחוץ". האיום הפנימי מתרחש כאשר ישות ברת-אמון בארגון פוגעת באמון שניתן לה כאשר, בהגדרה, התקפת סייבר מוצלחת מתרחשת, כאשר אדם מהימן (אשר קיבל את אמון הארגון), המחזיק (בנאמנות) מידע רגיש, מפר את חובת הנאמנות. מאידך גוף או גופים חיצוניים לארגון יכולים לשחד עובדים בארגון בכדי להשיג מידע רגיש, כמו סודות מסחריים או טכנולוגיה מתקדמת (גם אם היא מוגנת בפטנטים).

על פי הספרות מרבית האיומים וההתקפות על משאבי המידע של הארגון נובעים מגורמים פנימיים. כך, למשל, בדיון בשנת 2017 בבית הנבחרים של מדינת קליפורניה, על חקיקה בתחום סודות מסחריים, נאמר כי "יותר משמונים אחוז של גניבת מידע מארגונים עסקיים בארה"ב מתרחשים מבפנים. המשמעות היא שהאיום הגדול ביותר לאובדן מידע רגיש של הארגון מקורו מבפנים – מעובדי הארגון". סקר אחר שנערך בארה"ב בשנת 2015 מצא ששישים אחוז מפרצות האבטחה שנסקרו היו תוצאה של טעויות אנוש של עובדים, ושבעים אחוז מהפרצות נגרמו ע"י עובדים פנימיים. באופן דומה, סקרים שנערכו בבריטניה בשנת 2015 יחסו שישים אחוז של פרצות אבטחה לטעויות אנוש וגם דו"ח של האיחוד האירופי קבע בבירור שהאיומים מבפנים עולים בשכיחותם ובחומרתם על האיומים המגיעים מחוץ לגבולות הארגון

סוגי איומי הפנים כוללים כוונת זדון בקטגוריה אחת ורשלנות או חוסר זהירות בקטגוריה שניה.

כוונת זדון – איום מכוון ע"י גורם פנימי בעל יכולת גישה מורשית למשאבי המידע בארגון ועושה שימוש לרעה ביכולת זו כדי לגרום נזק לארגון או כדי לגנוב מידע לצורך תמריצים כספיים או אישיים. גורם פנימי זדוני הוא כל ישות מתוך הארגון שמפרה בכוונה את הוראות הארגון ומשתמשת לרעה בסמכותה כדי לשתף או להפיץ או לגנוב מידע מסווג או מידע רגיש או, לחילופין, להפעיל ביודעין התקפה על מערכות המחשוב של הארגון כדי לגרום נזק. ניתן להתייחס לפרופיל של עובד זדוני בהקשר של מניע, תפקיד בארגון ויכולת. מניעים של איומים מבפנים יכולים להיות מרמור, עבריינות, סחיטה, קשיים כספיים, נקמה, הלשנה על כשלים אתיים וכו' כאשר רמת התפקיד בארגון משקפת את רמת ההזדמנות של העובד לממש את האיום ואילו היכולת תלויה ברמת הידע והתחכום הטכני של העובד. מעבר לעובדים אורגניים בארגון, עובדי מיקור חוץ וקבלני משנה הם מקור מובהק אחר של איומים מבפנים. ארגונים רבים מעסיקים עובדים אלו בכדי להקטין עלויות ובמקרים אחרים להאיץ לוחות זמנים לצורך סיום פרויקטים. לעובדים כאלו יש, בדרך כלל, רמה נמוכה יותר של מחויבות לנאמנות לארגון שכן הם יודעים שהם נחשבים ל"פנימיים" לתקופה מוגבלת ושהם יהפכו לבלתי נגישים למערכות הארגון כאשר תקופת החוזה שלהם תסתיים. סטטיסטיקת האיומים הפנימיים של גרטנר מעלה כי כשליש מהפרות אבטחת המידע הנעשות על ידי גורמים מתוך הארגון מבוצעות ממניעים כלכלים ועושות שימוש במידע סודי בכדי לייצר רווח כלכלי אישי באמצעות הונאה או על ידי מכירת מידע וסודות מסחריים. מקור מובהק אחר של איומים מבפנים קשור בעובדים בהווה או לשעבר שמבצעים חבלה מכוונת במערכות המידע הארגוניות באמצעות "פצצה לוגית"– קוד תוכנה זדוני אשר הותקן במערכות הארגון ומופעל כאשר תנאי מסוים או קבוצת תנאים. צורת תקיפה זו אופיינית, כאמור, לעובדים ממורמרים, עובדים שפוטרו או לעובדים שעוברים לעבוד בארגון מתחרה.

מתקפה זדונית מבפנים נחשבת לפשע. על אף העיסוק רב-השנים בנושא, טרם הצליחו לייצר פרופיל של עבריינים הפועלים מתוך הארגון ולהבין את הפסיכולוגיה והמניעים שלהם לפני שהם מבצעים את המתקפה. הבנת הפסיכולוגיה של עבריין פוטנציאלי מבפנים היא חלק מהפתרון, אך לא הפתרון המלא. אינדיקטורים פסיכולוגיים-התנהגותיים ואישיותיים יכולים לכלול אישיות תוקפנית, עבר פלילי, אינטראקציה בלתי מדווחת עם אנשים או ארגונים מתחרים, ניסיונות חוזרים של גישה למידע בלתי מורשה, תלונות על בעיות כספיות או על סירוב לקידום במעמד או במשכורת וסימנים ברורים של צריכת סמים או התמכרות לאלכוהול. עם זאת, חשוב להדגיש כי בעוד שגורמים פסיכולוגיים יכולים לשמש כסימני אזהרה שעובד מהווה איום פנימי פוטנציאלי, ניסיון ליצור פרופיל של התנהגות (או בניית מודלים של סימולציה שמחקים התנהגות) יכול להביא לתוצאות שגויות.

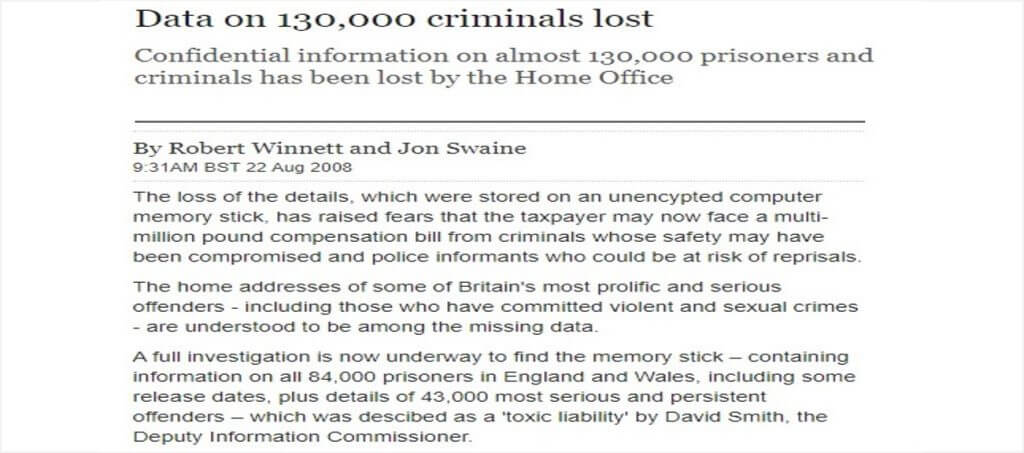

רשלנות או חוסר זהירות – קטגוריה זו מתייחסת לאיומים לא מכוונים של גורמים פנימיים החושפים את המערכת לאיומים חיצוניים בשל רשלנות או חוסר זהירות, אך ללא כוונת זדון. דוגמאות להתממשות איומים מסוג זה כוללות, בין השאר, מחיקת מידע ללא כוונה, אבדן רכיבי זכרון, לחיצה על קישור לא מאובטח והדבקת את המערכת בתוכנה זדוני, עובד אשר אין לו כל כוונת זדון אך לא ידיעתו מהווה פרוקסי להתקפה חיצונית ועוד. איומים מסוג זה הם איומי הפנים הנפוצים ביותר והסיבות העיקריות להתממשותם של איומי פנים לא מכוונים הן:

- טיפול שגוי או חסר בהתמודדות עם נתונים רגישים

- חוסר הדרכה, אימון והטמעה מספיקים של יישום מדיניות אבטחה בארגון

- עומס יתר בעבודה וריבוי משימות המובילים להפחתת תשומת הלב ממדיניות האבטחה של הארגון

- מדיניות אבטחה נוקשה אשר גורמת לאי נוחות למשתמשים ומובילה להתעלמות מהם

האיום "התמים" הנובע מרשלנות או חוסר זהירות מתייחס, בדרך כלל לארבעה טיפוסי עובדים

הטיפוס "החתרן" – כולל עובדים שמתעלמים או חותרים תחת הוראות אבטחה כדי להקל על עבודתם השגרתית. דוגמאות לכך כוללות עובדים המשתפים את הסיסמאות שלהם, המשתמשים בסיסמאות מאוד פשוטות, או פותחים מיילים ממקורות מפוקפקים או/ו בעייתיים וכו'.

הטיפוס "השאפתני מדי" – כולל עובדים המודעים לחשיבות ההקפדה על נהלי אבטחה, אך לוקחים במודע סיכונים, מתעלמים מנהלי אבטחה ועוקפים תהליכי אבטחה ארוכים ושגרתיים כדי להגיע ליעילות מהירה יותר. עובדים אלו מתייחסים, בדרך כלל, לנהלי האבטחה כמסורבלים מדי ומונעים על ידי הרצון לבצע עבודה מהירה.

הטיפוס "המהונדס חברתית" – כולל עובדים הנופלים למלכודת של ישויות בלתי מורשות, פנימיות או חיצוניות לארגון, בעלות כוונה זדונית ומתפתים לספק מידע מסווג או הרשאות במענה למישהו שהם תופסים כבעל סמכות.

הטיפוס המכונה "מדליף מידע" – כולל עובדים, אשר מסיבות אתיות או בלתי-אתיות מדליפים לציבור דרך רשתות חברתיות מידע פנים-ארגוני אשר, לדעתם, הציבור חייב להיות מודע לו לציבור (לדוגמא: ויקיליקס). עובדים אלו מאמינים שמעשיהם אינם זדוניים, מכיוון שהם, לכאורה, מדליפים מידע שמטרתו לתרום לציבור.ברם, כל עובד שבכוונה מפר נהלי אבטחה ומשתמש לרעה בסמכותו כדי לשתף או לגנוב מידע מסווג או/ו רגיש, הוא למעשה עובד פנימי זדוני, ללא קשר למניע. טיפוס זה של "מדליף מידע" יכול להיחשב כתמים ובלתי-זדוני רק במקרה בו בארגון אין הנחיות ברורות שהמידע המודלף היה אמור להיות מסווג (דבר שמצביע על כשל מובנה בנהלי האבטחה בארגון). עובדים פנימיים משתמשים בדרך כלל באישורים מזויפים כדי להשיג גישה למידע שאסור עבורם, או, לחילופין, משתמשים באישורים החוקיים שלהם למטרה זו.

חשוב לציין כי אחת הבעיות המרכזיות בהבנת התרחשותם וחומרתם של איומים מבפנים ופיתוח פתרונות מותאמים נגד איומים אלה הוא המידע המוגבל על אירועים ונזקים. בסקר נרחב שבוצע בארה"ב בשנת 2016 נמצא, שרק רבע מהמחקרים בתחום התבססו על נתוני אמת ואילו היתר התבססו על מודלים סינטטיים. סיבה אחת לחסרון בנתוני אמת נעוצה בעובדה שארגונים שחוו מתקפות מבפנים שואפים בדרך כלל להסתיר את עצם התרחשותם ולמנוע מעין הציבור חשיפה של אירועי אבטחה. סיבה נוספת היא שארגונים רבים כלל אינם יודעים שהותקפו, אלא רק בדיעבד, לאחר אירוע התקיפה, ולכן אינם יכולים לנתח את האירוע באופן מדוייק.

אסטרטגיות לזיהוי וטיפול

על אף כל העדויות לגבי שכיחותם של איומי פנים, מרבית הארגונים עוסקים בעיקר בטיפול ובמניעה של איומים מבחוץ ומשקיעים את מירב המשאבים במערכות הגנה מפניהם. רק בשני העשורים האחרונים קיבל נושא ההגנה כנגד איומים מבפנים למערכת ורשתות מידע תשומת לב ותנופה, הן במחקר האקדמי, הן במישור הפרקטי, והן במספר החברות העוסקות ביישום פתרונות לאבטחת מידע מפני איומים מבפנים. סדנה ייעודית שאורגנה בשנת 2000 ע"י מכון RAND הייתה בין הראשונות לסקור את נושא הטיפול באיומים מבפנים. בסדנה זו זיהו שלושה רכיבים של מודל האיום מבפנים:

- אנשים

- טכנולוגיה

- סביבה ותרבות ארגונית.

הפתרונות שהוצעו באותה תקופה היו בעיקר ניטור של יומני שרתים, בקרת גישה וסינון קוד זדוני. בשלב הבא, ולאור ריבוי המקרים בהם עובדים פנימיים פוגעים, שלא בכוונה, באבטחת המידע בארגון עקב נפילת קורבן לתוכנה זדונית , התרחבה תפיסת ההגנה מעבר למיקוד הטכנולוגי וכללה גם המלצות על עקרונות מדיניות ארגונית ומאמצים לבניית מודעות לאבטחת מידע בתוך הארגון. השלב הבא במאבק באיומים פנימיים שילב פתרונות טכנולוגיים מתקדמים תוך הישענות על שיטות המבוססות על פרופילים התנהגותיים. שלב זה התבסס על תוצאות של מחקרים בבינה מלאכותית ובלמידת מכונה תוך שימוש בניתוח נתוני עתק (Big Data). פתרונות אלה איפשרו פיתוח מהיר של סימולציות מורכבות של סביבות ארגוניות מגוונות והדבר סייע מאוד לארגונים שהחלו להשתמש בסימולציות כדי לנתח בעיות אבטחה בכלל ובעיות הנובעות מאיומי פנים בפרט . ברם, סביבה ארגונית אמיתית שונה מסביבת הסימולציות ולכן זיהוי איומים המבוסס אך ורק על סימולציות צריך להיעשות בזהירות רבה מאוד כדי למנוע טעויות ומסקנות שגויות.

לאור הבנת המקורות של איומים מבפנים והסיבות למימושם, חשוב שכל ארגון יגדיר ויאמץ אסטרטגיה רב-שכבתית, הכוללת מגוון של בקרות ותהליכי אבטחה להתמודדות עם האיום מבפנים ובהתאם לאסטרטגיה זו ליישם מערכות הגנה כנגד איומים אלו. בבסיסה של אסטרטגיה זו עומדים מספר אמצעי הגנה שאמורים לשלב פיקוח וניטור התנהגות פנים: , אלא גם לסנן את המספר הגדול של התראות ולבטל פוזיטיביות שגויות

- הגדרה, יישום, הטמעה ואכיפה של מדיניות אבטחה – כל ארגון חייב להגדיר, לתעד, ליישם ולהטמיע מדיניות ברורה בתחום אבטחת המידע, תוך התייחסות ספציפית לאיומים מבפנים. מדיניות זו תבהיר את כללי השמירה על נכסי המידע של הארגון ותאפשר אכיפתם. בהתאם, כל עובד בארגון צריך להיות מודע למדיניות האבטחה ולקיים אותה.

- הדרכה והכשרה קבועים של המנהלים והעובדים – טעויות אנוש הינן מציאות מבצעית ולא פעם הגורם האנושי הוא החוליה החלשה בשרשרת האבטחה. שיפור המודעות לאבטחה והכשרת העובדים לגבי חובות אבטחת המידע שלהם, ובכלל זה הגנה על נתונים, מניעת דיוג (Pfishing) וניהול סיסמאות, הינם צעדים מכריעים להפחתת הסיכון לאירועי אבטחה פנימיים. גם הגדלת הנראות בתחום זה ויישום שינויים תרבותיים הינם כלי יעיל בהרתעה ומיגור רשלנות ואיומים זדוניים.

- ניהול צמוד ושוטף של הרשאות ובקרת גישה – ניהול צמוד ושוטף של הרשאות חיוני בכדי להגביל את הסיכון לאירועי אבטחה זדוניים, בין אם ישירות על ידי עובד ובין אם בעקיפין על ידי גורם חיצוני שקיבל גישה למשאבי המידע של הארגון. בהקשר זה חשוב שארגונים יישמו מדיניות של רמת הרשאות מינימלית אשר מבטיחה לעובדים, קבלנים ושותפים עסקיים רק את רמת ההרשאות המינימלית הנדרשת למילוי תפקידם. חשוב גם לבדוק באופן שוטף את ההרשאות ולוודא כי הרשאות מותאמות ככל שצרכי העבודה משתנים ונשללות מיד עם שינוי בתפקידם של בעלי ההרשאה, או עזיבתם.

- יישום מדיניות ניהול מכשירי קצה – בארגונים רבים מיושמת כיום מדיניות של Bring Your Own Device, או BYOD, ולפיה העובדים מורשים להתחבר למשאבי המידע של הארגון ממגוון רחב של מכשירים (מחשבים אישיים, טאבלט טלפונים חכמים וכו') ורשתות ומכל מיקום אפשרי. ברם, רשתות ומכשירים לא מאובטחים עלולים מציבים מגוון של סיכוני אבטחה ולכן ארגונים צריכים להבטיח שהגישה תותר רק מהתקני עובדים בהם מותקנת תוכנת אבטחת נקודות קצה, להפעיל בקרת יישומים ע"י יצירת רשימת אפליקציות מאושרת וכן להשבית או לכל הפחות לעקוב אחר נקודות USB במכשירים עם סיכון גבוה הניגשים למשאבי המידע של הארגון.

- ניטור יזום של המערכות והרשתות – אבטחת פרואקטיבית ברשת, לרבות ניטור תעבורה ברשתות ונקודות קצה וניתוח דפוסי התנהגות של משתמשים וגורמים תוך שילוב של טכנולוגיות ייעודיות מיועדת לאתר ולנטרל איומים ידועים ובלתי ידועים על ידי שימוש בטכניקות מתקדמות כדי לזהות פעילות חריגה. UEBA הינה קטגוריה של פתרונות אבטחה שמשתמשת בגישות של למידת מכונה ולמידה עמוקה כדי לדגום את התנהגות המשתמשים והמכשירים ברשתות ארגוניות, לזהות התנהגות לא תקינה, לקבוע באם להתנהגות זו יש השלכות אבטחה ולהתריע על כך בפני צוותי האבטחה. מערכות ניטור נוספות כוללות מערכות לבקרה וניטור חדירות (Intrusion Detection Systems, או IDS), מערכות לניהול אירועי אבטחה (Security Information and Event Management, או SIEM) ומערכות לניהול ובקרת נקודות קצה (Endpoint Detection and Response, או EDR). מערכות הניטור יעילות בזיהוי ובתגובה לאיומי פנים לפני שהם גורמים נזק ושיבוש. כאשר הניטור מתחיל באפיון וסימון פעילות תקינה ובהתאם ניתן לנתח דפוסי התנהגות חריגים כדי לבחון האם הם בעלי אופי לא מורשה או זדוני ולזהות הפרות אבטחה. כחלק מפעילות הניטור ניתן להשתמש בטכנולוגיית הטעיה כדי לפתות גורמים רשלניים או בעלי כוונת זדון מתוך הארגון ולחשוף את כוונותיהם או מעשיהם.

במאמר זה אנו מתמקדים באיום מבפנים באירגונים אולם בתחום הסייבר במיוחד על האירגון לבחון, ללמוד ולפעול מהיבטים והקשרים מדינתיים. ראשית ישנם חוקים ותקנות מחייבים לעוסקים בתחום הסייבר (כולל פיקוח טכנולוגי יבוא/יצוא). על האירגון ללמוד מקרוב על התרעות והמלצות של אירגוני סייבר לאומיים ולמלא אחר הרגולציה בתחום. כמו כן אירגונים יכולים לפנות לקבל סיוע מדינתי במקרה של תקיפת סייבר (חיצונית או פנימית). גורמי סייבר מדינתיים מפרסמים מידע סייבר רלוונטי מתוך תקווה שההמלצות, הכלים והאמצעים יאומצו כנורמות בסיסיות ומקובלות על ידי אירגוניים. מומלץ לאירגונים לעקוב אחר פירסומי סייבר במדינות היעד אשר בהם הם פועלים בכדי לענות לדרישות מקומיות אשר משפיעות על הסביבה העסקית באותה מדינה. אירגונים רב-לאומיות, אשר עובדים במספר מדינות, נדרשים לעמוד (לפעמים בו זמנית) בסטנדרטים ותקנות אשר משתנים בין מדינות שונות.

הצמיחה המהירה בתחומי טכנולוגיות מידע ורשתות הביאה לעליה אקספוננציאלית בשימוש במערכות אלו בכל תחומי החיים אך יחד עם הקידמה הגיעה גם דאגה מרכזית של ארגונים לסוגיית אבטחת המערכות והנתונים. ברם, בעוד שרבים ממערכי ההגנה עוסקים בגילוי ומניעה של חדירה של גורמים חיצוניים למערכות המידע הארגוניות, רק מעט תשומת לב ניתנת ל"אויב שמבפנים" – משתמשים מורשים מתוך הארגון שעלולים לפגוע באבטחת המערכות, בין אם בשוגג ובין אם בזדון.

ההכרה בקיומו של "האיום מבפנים" והצורך להתמודד מפניו התפתחו בהדרגה, בעיקר בשני העשורים האחרונים כאשר אותן התפתחויות טכנולוגיות שהעצימו את האיומים למערכות המידע הן גם אלו שאיפשרו מידול וניתוח מידע ופיתוח מהיר של כלים לאיתור וניטור איומים פוטנציאלים מבפנים. יישומה של אסטרטגיה רב שכבתית לזיהוי איתור וניטור איומים מבפנים הינה אבן בניין הכרחית להתמודדות עם "האיום מבפנים" אך, עם זאת, איום זה עדיין מהווה אתגר משמעותי להנהלת הארגון בכלל ולמנהלי מערכות המידע בפרט – בעיקר עקב התנהגות אנושית שאינה יכולה עדיין להיות מאולצת או מתוארת על ידי מודלים שיאפשרו לארגון לחזות במדויק מתי והיכן תתרחש המתקפה וכמו כן לזהות את מבצע הפשע לפני ביצוע הפשע.

כותבי המאמר –

פרופ' זאב נוימן

פרופ' (אמריטוס) בפקולטה לניהול ע"ש קולר באוניברסיטת תל-אביב. פרופ' נוימן ייסד את תחום ניהול מערכות המידע בפקולטה לניהול והיה מופקד על קתדרת מקסיקו למערכות מידע ניהולי באוניברסיטת תל-אביב משנת 1986 ועד לפרישתו. כמו כן כיהן פעמיים כדקאן הפקולטה, בשנים 1973-1978 ו-1985-1989.

פרופ' משה צבירן

מכהן כדקאן הפקולטה לניהול על שם קולר באוניברסיטת תל אביב. פרופ' צבירן מופקד על קתדרת יצחק גילינסקי ליזמות, טכנולוגיה, חדשנות וניהול וכן משמש כמנהל האקדמי של תכנית ה-MBA בניהול טכנולוגיה יזמות וחדשנות וכראש מכון אלי הורוביץ לניהול אסטרטגי.

ד"ר יעקב מנדל

חבר סגל בפקולטה לניהול ע"ש קולר באוניברסיטת תל-אביב. ד״ר מנדל הינו יזם סייבר סדרתי ואשר שימש כמנכ״ל מרכז הסייבר והמצוינות בחברת אינטל והיה אחד היזמים של חברת SCsquare אשר נמכרה לחברת ברודקום. הוא נחשב לממציא מוכשר מאוד ובעל 16 פטנטים רשומים בתחום הסייבר. ד"ר מנדל בעל ניסיון עשיר ומגוון בתחומי הסייבר ההגנתי וההתקפי ובעל 16 פטנטים רשומים בתחום זה.

להב – פיתוח מנהלים' עוזרים לך לפתח כישורים מתאימים עם מגוון קורסים למנהלים.